2 سال قبل در: آموزش5 نظر

در بخش اول با اولین سرویس و یا امنیت اطلاعات یعنی سرویس پست الکترونیکی تا حدودی آشنا شدید . در بخش دوم به سراغ دوسرویس دیگر یعنی

امنیت معماری IP وکنترل دسترسی داده آشنا خواهیم شد.

2. امنیت معماری IP

اگر بخواهیم امنیت معماری IP ارائه دهیم بایستی به این نکته توجه داشته باشیم که شما در مورد پروتکل IP آشنایی کامل و یا تا حدودی آشنا هستیدپس امنیت معماری IP را به این صورت بیان می کنیم:

امنیت معماری IP می توان گفت از مستندات زیادی تشکیل شده است که به بحث در مورد مهمترین آنها می پردازیم.

RFC2401: مروری برمعماری امنیتی

RFC2402:توصیف گسترش احراز هویت بسته در IPV4 و IPV6

RFC2406: توصیف گسترش رمز گذاری بسته در IPV4 و IPV6

RFC2408: تعین قابلیت های مدیریت کلید

این 4 مستندی که در بالا به آن اشاره شد مستنداتی بودند که در نوامبر 1998 ذکر شده اند.اما علاوه بر این 4 مورد ما بخش های تکمیلی دیگری هم داریم که به ترتیب

آن ها را ذکر می کنیم وبه بحث در مورد آنها می پردازیم :

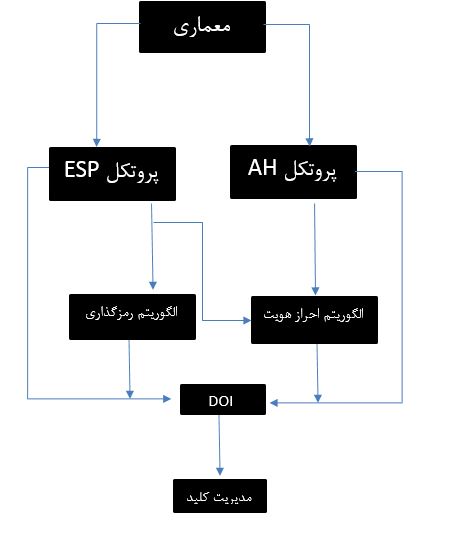

1. معماری: ملزومات امنیت ومکانیزم های تعریف تکنولوژی IPSec است.

2.احراز هویت یا AH: قالب بندی بسته ومسائل عمومی مربوط به AH برای احراز هویت بسته است.

3.الگوریتم رمز گذاری: مجموعه ای از مستندات است که الکوریتم های رمز گذاری گوناگونی را در بردارد وبرای ESP استفاده می شود.

4.الگوریتم احراز هویت: مجموعه ای از مستندات است که جگونگی استفاده الگوریتم های رمز گذاری مختلف برای AH و ESP راتعریف می کند.

5.DOI : حوزه تفسیر DOI یه Domain of Interpretation ارتباط بین اسناد وپارامتر هایی ازقبیل طول عمر کلید می باشد.

6. مدیریت کلید: مستنداتی هست که الگو های مدیریت کلید را توصیف می کند.

این نکته را به خاطر داشته باشید دو پروتکلی که امنیت را فراهم می کننداولی پروتکل احراز هویت که توسط سرایند پروتکل فراهم می شود(AH) و دومی پروتکل ترکیب رمز گذاری و احراز هویت که توسط قالب بندی بسته به صورت ESP فراهم می شود.

1. معماری: ملزومات امنیت ومکانیزم های تعریف تکنولوژی IPSec است.

2.احراز هویت یا AH: قالب بندی بسته ومسائل عمومی مربوط به AH برای احراز هویت بسته است.

3.الگوریتم رمز گذاری: مجموعه ای از مستندات است که الکوریتم های رمز گذاری گوناگونی را در بردارد وبرای ESP استفاده می شود.

4.الگوریتم احراز هویت: مجموعه ای از مستندات است که جگونگی استفاده الگوریتم های رمز گذاری مختلف برای AH و ESP راتعریف می کند.

5.DOI : حوزه تفسیر DOI یه Domain of Interpretation ارتباط بین اسناد وپارامتر هایی ازقبیل طول عمر کلید می باشد.

6. مدیریت کلید: مستنداتی هست که الگو های مدیریت کلید را توصیف می کند.

این نکته را به خاطر داشته باشید دو پروتکلی که امنیت را فراهم می کننداولی پروتکل احراز هویت که توسط سرایند پروتکل فراهم می شود(AH) و دومی پروتکل ترکیب رمز گذاری و احراز هویت که توسط قالب بندی بسته به صورت ESP فراهم می شود.

3 .سرویس های کنترل دسرسی داده (DATA ACCESS CONTROL)

بحث بعدی ما در مورد کنترل دسترسی داده یا سرویس های آن می باشد.

امروزه یکی از راه هایی که می توان با هکر ها،سارقان وبد افزار ها مقابله کرد همین سیستم کنترل دسترسی داده می باشد.کاربر با ورود به یک سیستم می تواند به یک یا چند برنامه دسرسی داشته باشد.این نوع ورود برای سیستمی که داده ها وبانک اطلاعاتی حساس و مهمی داشته باشد کافی نمی باشد با سیستم کنترل دسرسی کاربر می تواند شناسایی شود.

برا مثال همه می توانند به لیست کارمند های یک شرکت مهم دسترسی پیدا کنند اما فقط مدیریت وافراد بخصوص می تواند به لیست حقوق و مشخصات دیگر کارمند ها دستبابی دارند.

یک مدل کلی دسترسی که توسط سیستم مدیریت بانک اطلاعات با یک فایل به کار می رود می تواند ماتریس داده که مولفه های آن به صورت زیر می باشد.

نهاد: قابلیت دسترسی به اشیاء را دارد.

شیء : هرچیزی که دسترسی به آن کنترل می گردد از قبیل فایل ها بخشی از فایل ها ویا برنامه ها وقطعات حافظه .

حقوق دسترسی: روشی که با آن نحوه دسترسی نهاد مشخص می گردد مانند خواندن ،نوشتن واجرا.

در بخش بعدی و پایانی این مبحث با سیستم زیست سنجی آشنا خواهید شد.

بخش اول برنامه های کاربردی امنیت اطلاعات

3 .سرویس های کنترل دسرسی داده (DATA ACCESS CONTROL)

بحث بعدی ما در مورد کنترل دسترسی داده یا سرویس های آن می باشد.

امروزه یکی از راه هایی که می توان با هکر ها،سارقان وبد افزار ها مقابله کرد همین سیستم کنترل دسترسی داده می باشد.کاربر با ورود به یک سیستم می تواند به یک یا چند برنامه دسرسی داشته باشد.این نوع ورود برای سیستمی که داده ها وبانک اطلاعاتی حساس و مهمی داشته باشد کافی نمی باشد با سیستم کنترل دسرسی کاربر می تواند شناسایی شود.

برا مثال همه می توانند به لیست کارمند های یک شرکت مهم دسترسی پیدا کنند اما فقط مدیریت وافراد بخصوص می تواند به لیست حقوق و مشخصات دیگر کارمند ها دستبابی دارند.

یک مدل کلی دسترسی که توسط سیستم مدیریت بانک اطلاعات با یک فایل به کار می رود می تواند ماتریس داده که مولفه های آن به صورت زیر می باشد.

نهاد: قابلیت دسترسی به اشیاء را دارد.

شیء : هرچیزی که دسترسی به آن کنترل می گردد از قبیل فایل ها بخشی از فایل ها ویا برنامه ها وقطعات حافظه .

حقوق دسترسی: روشی که با آن نحوه دسترسی نهاد مشخص می گردد مانند خواندن ،نوشتن واجرا.

در بخش بعدی و پایانی این مبحث با سیستم زیست سنجی آشنا خواهید شد.

بخش اول برنامه های کاربردی امنیت اطلاعات

گرداوری شده توسط سایت پی سی 20

مقالات پیشنهادی علمی از سایت های مرجع

Three-level service contract- Manufacturer, Agent and Customer

بررسی رابطه بین خودکارآمدی عمومی، اهمالکاری تحصیلی و پیشرفت تحصیلیدردانشجویان دانشگاه شهیدباهنرکرمان

بازنگری تاریخچه سیستم های حسابداری در ایران

تدوین مولفه های اصلی آسیب شناسی کارکنان ومیزان تاثیرآن بررضایت مندی کارکنان با رویکرد مدل شش جعبه ای ویزبورد ( مطالعه موردی: اداره کل فناوری اطلاعات بانک ملت )

انجام واکنش Real time LAMP جهت تشخیص Tomato Yellow Leaf Curl Virus

مهندسی متابولیک مسیرهای بیوسنتزی ساپونین تری ترپنوئیدها در گیاهان

ایجاد انگیزه در کارکنان

مروری بر تحولات دولت الکترونیک در ایران

3D structure analysis of Ata protein in Acinetobacter baumannii

تأثیر کم کاری تیروئید بر روند تکثیر سلول های سوماتیک وجنسی بیضه گوسفند لری

گرداوری شده توسط سایت پی سی 20

- ۹۵/۱۱/۰۳